Walter Sprenger

Compass Security Wann merken wir, dass wir Opfer eines Cyberangriffs wurden?

Herr Sprenger, wenn man wie Sie in einem Unternehmen arbeitet, das sich auf Cyber Security spezialisiert hat, welchen Blick hat man dann auf die Digitalisierung?

Als Unternehmen und Spezialisten haben wir einen zuversichtlichen Blick auf die Digitalisierung. Je mehr digital wird beziehungsweise in die digitale Welt verlagert wird, desto mehr Bereiche gibt es, in denen Cyber Security benötigt wird.

Sie befassen sich damit, Unternehmen abzusichern und auf Cyberangriffe vorzubereiten. Was können wir unter einem Cyberangriff verstehen?

Ich sehe vor allem zwei grundlegende Formen von Angriffen auf Unternehmen. Zum einen gibt es die Szenarien, in denen Daten kopiert werden, das heisst gestohlen und in vielen Fällen veröffentlicht werden. Zum anderen gibt es Angriffe, die sich darauf konzentrieren, Systeme und Infrastrukturen zu behindern oder lahmzulegen. Das Kopieren der Daten verursacht in aller Regel einen längerfristigen und grösseren Schaden, während das Lahmlegen vergleichsweise kurzfristige Auswirkungen hat.

«Solange Daten in irgendeiner Weise online sind, wird es bei einem gut gemachten und gezielten Angriff schwierig, die Daten zu schützen.»

Für beide Szenarien kann wiederum zwischen allgemeinen und gezielten Cyberangriffen unterschieden werden. Vor allgemeinen Angriffen kann man sich schützen, indem man einen guten Basisschutz aufbaut. Bei gezielten Angriffen ist dies schwieriger. Stellen Sie sich vor, ein Trojaner wird auf dem Arbeitsplatz eines Mitarbeiters eingeschleust. Wenn der Mitarbeiter nun Zugriff auf sensible Kundendaten hat, dann können diese über den Trojaner auch entwendet werden. Solange Daten in irgendeiner Weise online sind, wird es bei einem gut gemachten und gezielten Angriff schwierig, die Daten zu schützen.

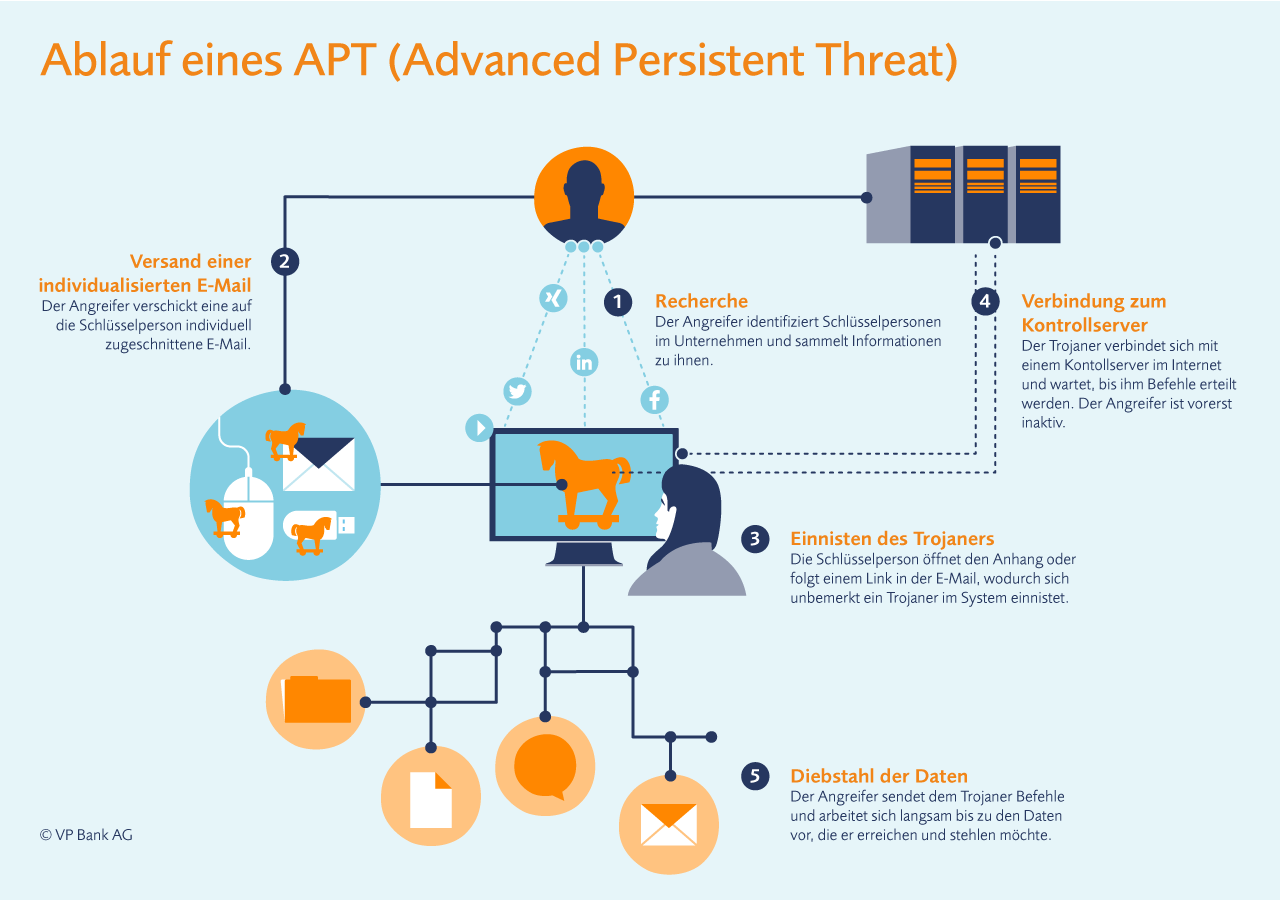

Wie läuft ein gezielter Angriff ab?

Man spricht von APT, einem Advanced Persistent Threat. Der Angreifer oder eine Gruppe von Angreifern informiert sich in einem ersten Schritt sehr gut über das Unternehmen und identifiziert Personen, die an kritischen Stellen arbeiten und somit Zugang zu vielen Informationen haben. Sobald die Personen identifiziert sind, versuchen die Angreifer, so viel wie möglich über das soziale Umfeld der ausgewählten Mitarbeiter in Erfahrung zu bringen. In einem nächsten Schritt erhalten die Mitarbeiter eine persönlich auf sie zugeschnittene E-Mail, die angeblich von einem Freund oder einer bekannten Person kommt. Da der Text der Nachricht so spezifisch auf die Person passt, schöpft sie kein Misstrauen und öffnet möglicherweise auch Informationen im Anhang der E-Mail. Dort befindet sich ein Trojaner, der sich auf dem System einnistet und vorerst noch nichts macht, sich jedoch mit einem Kontrollserver im Internet verbindet. Wenn der Angreifer irgendwann an Informationen gelangen will, gibt er die Kommandos über den Kontrollserver an den Trojaner weiter. Er schaut sich an, welche Rechte der Mitarbeiter hat und arbeitet sich langsam vor, bis er an die Daten kommt, die er eigentlich stehlen will.

Sie sprechen davon, dass wir alle, ohne es zu wissen, Opfer eines Angriffs werden können. Bedeutet das, dass Angreifer schlauer sind als wir oder dass wir kein ausreichendes Bewusstsein für die Gefahren unseres digitalen Handelns haben?

Ich würde beides bejahen. Cyberangreifer sind schlau und ihr grosser Vorteil ist, dass sich Cyberangriffe leicht multiplizieren lassen. Es braucht nur wenige Spezialisten, um grosse Massen anzugreifen. Ich kann mir einen Angriff ausdenken, ein Programm schreiben und den Angriff vielfach auf verschiedene Ziele ausführen, ohne dass ich weitere Ressourcen benötige.

Des Weiteren gilt, dass wir, sei es als Unternehmen oder als Privatpersonen, die neuen digitalen Gefahren erst kennenlernen müssen. Der Mensch lernt in der Regel, wenn bereits etwas schief gelaufen ist. Er beginnt dann die Gefahr zu akzeptieren, Regeln zu definieren und sein Risiko bewusst zu steuern.

Finden Sie, dass gesetzlich noch nachgebessert werden muss?

Ja. Ich glaube aber, dass nicht nur Gesetze, sondern auch die Ausbildung gefordert sind. Gesetze für die digitale Welt sind aufgrund der Rechtsgrenzen meist eine schwierige Thematik. Es gibt allerdings bereits Ansätze für mehr Sicherheit: In Deutschland beispielsweise sind Betreiber kritischer Infrastrukturen verpflichtet, Vorfälle zu melden, damit man die Gefahren besser einschätzen kann. Alles gesetzlich zu regeln wird aber kaum möglich sein, nicht zuletzt durch die Geschwindigkeit der Digitalisierung, die uns vor grosse Herausforderungen stellt. Viele Bereiche sind von dem rasanten Tempo überfordert.

Und andere Bereiche passen sich an und werden selbst immer schneller…

Ich habe das Gefühl, dass sich die immer kürzere Time to Market (TTM) negativ auswirkt. Trotz neuer Produkte und Technologien auf dem Markt gibt es immer wieder dieselben Schwachstellen und Sicherheitsprobleme. Der Zeitdruck und eventuell das Unwissen führen dazu, dass neue Technologien nicht von Beginn an sicher entwickelt werden.

Wir stellen ebenfalls immer wieder fest, dass der Mensch das schwächste Glied in der Kette ist. Es sind Menschen, die die Produkte entwickeln, und es sind Menschen, die die Technologien verwenden. Der Mensch ist aber nicht perfekt. Solange die Systeme und Produkte nicht von Maschinen selbst entwickelt werden, wird es immer Fehler und Schwachstellen geben.

«Anonymität wird wahrscheinlich eines Tages ein Luxusgut sein. Es wird Luxus sein, dass die eigenen Spuren nicht aufgezeichnet werden.»

Können wir uns als Kunde und Privatperson von dem Gedanken verabschieden, dass unsere Daten sicher sind bzw. dass wir Kontrolle darüber haben, wer Zugriff auf unsere Daten hat?

Wenn es beispielsweise um Adressdaten, Kundendaten oder persönliche Daten geht, dann ist es als Privatperson schwierig diese zu schützen. Interessant ist jedoch, dass eine Veränderung im Umgang mit Informationen stattfindet. Die junge Generation gibt viele Daten von sich aus preis und betrachtet die Sicherheitsfrage eher unkritisch. Wenn ich äusserst persönliche Daten sicher schützen möchte, gibt es dafür Möglichkeiten. Sobald ich die Daten aber jemandem anvertraue oder jemand Daten über mich erhebt, dann glaube ich, dass wir selbst nicht mehr die Kontrolle haben.

Das heisst, man muss aufpassen, welche Daten man preisgibt?

Ja, genau. Vielleicht haben die öffentlich zugänglichen Daten aber auch einen Vorteil. Früher wurde nichts über einen geschrieben, man wurde nirgends fotografiert oder gefilmt. Heute ist die Kamera unser ständiger Begleiter. Man schiesst Fotos, schreibt einen Blog oder veröffentlicht einen Tweet. Wenn man weiss, dass man transparent ist und dass jeder sehen kann, was man tut, vielleicht bewirkt das, dass man sich besser verhält.

Ist da was dran am gläsernen Menschen?

Ich glaube schon. Anonymität wird wahrscheinlich eines Tages ein Luxusgut sein. Es wird Luxus sein, dass die eigenen Spuren nicht aufgezeichnet werden.

«Ein gesundes Mass an Sicherheit, ist notwendig, damit das Vertrauen in die digitalen Medien bestehen bleibt.»

Anonymität ist wahrscheinlich schon schwierig, wenn wir unsere Smartphones oder andere mobile Geräte bei uns tragen. Birgt die Verwendung dieser Geräte weitere Risiken, insbesondere wenn wir diese als Mitarbeiter eines Unternehmens geschäftlich nutzen?

Geräte wie Smartphones und Tablets können durchaus sicher betrieben werden. Ein Risiko besteht darin, dass die Geräte viel kleiner und mobiler sind als ein Notebook oder Rechner und somit leichter gestohlen werden. Daher sollte darauf geachtet werden, welche und wie viele Informationen auf den Devices gelagert werden und wie diese geschützt sind. Eine weitere Gefahr besteht darin, dass man sich mit den mobilen Geräten in unsichere Netzwerke einwählt. Wenn man am Flughafen oder im Hotel das WLAN benutzt, besteht die Gefahr, dass dieses von einem Angreifer kontrolliert wird.

In Unternehmen werden immer stärker auch cloudbasierte Services angeboten. Ist das aus Cyber Security Sicht per se schlecht?

Die Unsicherheit bei der Cloud ist, dass man nicht genau weiss, wo die Daten sind und wer Zugriff auf die Systeme und Infrastrukturen hat. Das vermittelt das Gefühl, dass die Cloud nicht sicher ist.

Dabei kann die Cloud speziell für kleinere Firmen eine bessere IT-Sicherheit bedeuten, da diese bei ihrer geringen Grösse nicht immer eine Person haben, die sich um die Sicherheit der Server kümmert. Gewisse Daten in die Cloud auszulagern ist in diesen Fällen eine logische Entscheidung, da sich dort Spezialisten nur um die Sicherheit kümmern.

Wichtigster Sicherheitsaspekt bei der Cloud ist, wie sich der Benutzer anmeldet. Sobald ein Angreifer sich ebenfalls in der Cloud des Unternehmens anmelden kann, hat er alle Daten zur Verfügung. Er muss nicht erst physisch oder per Trojaner in das Unternehmen eindringen. Was er allerdings benötigt ist ein Benutzername, Passwort, Zertifikat oder ähnliches. Durch Cloudservices wird Phishing daher wieder interessant, das schon fast in Vergessenheit geraten ist.

Sicherheit bedeutet in den meisten Fällen, seine Handlungsweise einzuschränken. Wenn man alle Sicherheitsmassnahmen umsetzt, ist dann ein normaler Arbeitsablauf noch möglich?

Ich finde eine Analogie verdeutlicht dieses Thema sehr anschaulich: Wenn man beim Autofahren alle Sicherheitsregeln befolgt, ist dann ein Autofahren noch möglich? Das kann man bejahen. Sie können fahren, auch wenn sie bestimmte Regeln befolgen, sich an die Geschwindigkeit halten und Signale kennen müssen.

Das ist beim Arbeiten nicht anders. Man muss bestimmte Vorsichtsmassnahmen treffen, um sich vor Internetangriffen zu schützen. Ein gesundes Mass an Sicherheit, kein übertriebenes, ist zudem notwendig, damit das Vertrauen in die digitalen Medien bestehen bleibt.

«Unternehmen werden von der These ausgehen: Ich bin mir bewusst, dass ich angegriffen werde, aber wie oder wie rasch merke ich, dass ich angegriffen wurde?»

Gibt es Angriffstrends, die sich in den letzten Jahren entwickelt haben? Wo sehen Sie Trends für die Zukunft?

Die Angreifer hinter Cyberattacken wollen in aller Regel Geld verdienen, gehen jedoch immer mehr davon weg, dieses Geld direkt verdienen zu wollen. Mittlerweile bieten sie vielmehr Dienste zur Informationsbeschaffung und -sammlung an. Informationen sind das Gold der Zukunft! Wer die richtigen Informationen abgreifen und geschickt kombinieren kann, der bekommt Kontrolle.

Ich denke, der Trend geht daher dahin, dass verstärkt Trojaner auf Geräten, in Haushalten oder in Firmen platziert werden. Diese Trojaner sammeln Informationen und geben diese an grosse Rechenzentren weiter, die diese Informationen kombinieren, korrelieren, verarbeiten und Schlüsse daraus ziehen. Ein solches Vorgehen schafft einen enormen Wissensvorsprung.

Das klingt wie die Informationssammlung und –verarbeitung, die grosse eCommerce Konzerne ebenfalls betreiben.

Ja, ich glaube, man ist sich gar nicht bewusst, wo überall Informationen gesammelt, wo Logdaten erstellt und weitergeleitet werden. Das geht wieder in die Richtung gläserner Mensch.

Welche allgemeinen digitalen Trends sehen Sie für die Zukunft?

Ich sehe die Entwicklung, dass das Finanzgeschäft immer stärker dezentralisiert wird. Dabei stellt sich die provokante Frage, ob es Banken in der jetzigen Form in Zukunft noch brauchen wird.

Meinen Sie in dieser Hinsicht, dass in der Digitalisierung Parteien wie Fintech-Unternehmen auftauchen und den Banken mit ihren Services Konkurrenz machen?

Genau. Einerseits spreche ich von Fintech-Unternehmen, andererseits davon, dass die Community versucht, die zentrale Kontrolle an sich zu nehmen. Wenn Zahlungen direkt von Nutzer zu Nutzer getätigt werden, wird dem Finanzdienstleister die Kontrolle über Zahlungsflüsse entzogen. Im Rahmen der Digitalisierung kommt es branchenübergreifend immer häufiger vor, dass der Zwischenhändler wegfällt.

Auch das Internet of Things wird uns noch stark beschäftigen, sowohl aus Sicht der Sicherheit als auch aus Sicht der Automatisierung. Es wird sich die Frage stellen, was alles automatisiert wird und dann für sich selbst agieren kann.

Immer wichtiger wird zudem die Überwachung beziehungsweise das Monitoring. Unternehmen werden von der These ausgehen: Ich bin mir bewusst, dass ich angegriffen werde, aber wie oder wie rasch merke ich, dass ich angegriffen wurde? Wie bin ich vorbereitet, wenn es passiert? Wie reagiere ich oder wie schränke ich ein, dass gewisse Teile meiner Informationen nicht verloren gehen? Das heisst, man baut sich einen Schutz vor Angriffen auf, weiss aber, dass man mit einem Restrisiko leben muss. Die Banken sind da sehr fortschrittlich mit Risikobewertungen und der Analyse von Auswirkungen. Sie machen das ja bei den Finanzen schon und können das für die Informationen adaptieren.

Gibt es für den Kunden an der Stelle mehr Sicherheit, dass Daten bei Banken gut aufgehoben sind?

Ja, das könnte sein. Ich vertraue ja mein Vermögen auch der Bank an. Und ich weiss, dass die Bank mir immer zur Verfügung steht und dass jemand auf meine Informationen Acht gibt. Ich kann mir vorstellen, dass Banken dieses Vertrauen in Zukunft nutzen können, um andere Informationen ausser Finanzdaten zu verwahren.